このページでは、「IPv6 ダイナミック DNS」サービスを Cisco ルータで使用する方法について、以下の 3 つの節に分けて説明します。

まず、Cisco ルータを本サービスの DDNS ホスト名に関連付け、Cisco ルータがフレッツ回線または IPv6 インターネットに接続されている場合に、自動的に本サービスの DDNS ホスト名に登録されている IPv6 アドレスが更新されるようにする方法を説明します。

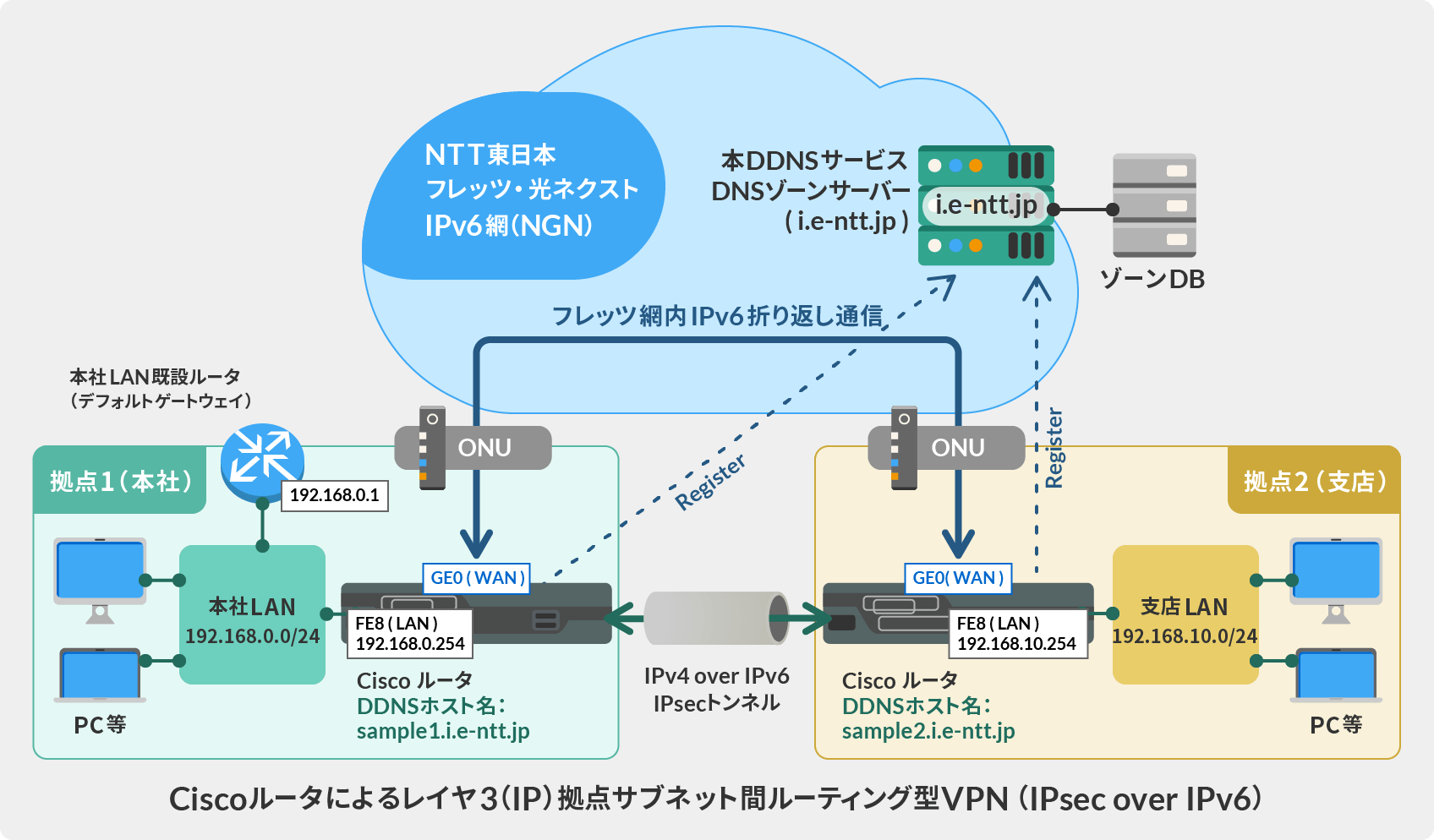

次に、Cisco ルータに内蔵されている IPsec VPN 機能を用いて、拠点間で IPv4 over IPv6 VPN トンネルを構築する具体的な設定例を説明します。

ここに記載されている方法を参考にすれば、どなたでも、Cisco ルータおよびフレッツ・光ネクスト回線を用いて、拠点間の高速・低遅延で安定した、かつ IPv6 アドレスの変更を自動追従することができる、IP ルーティングベースの VPN 接続を構築できます。

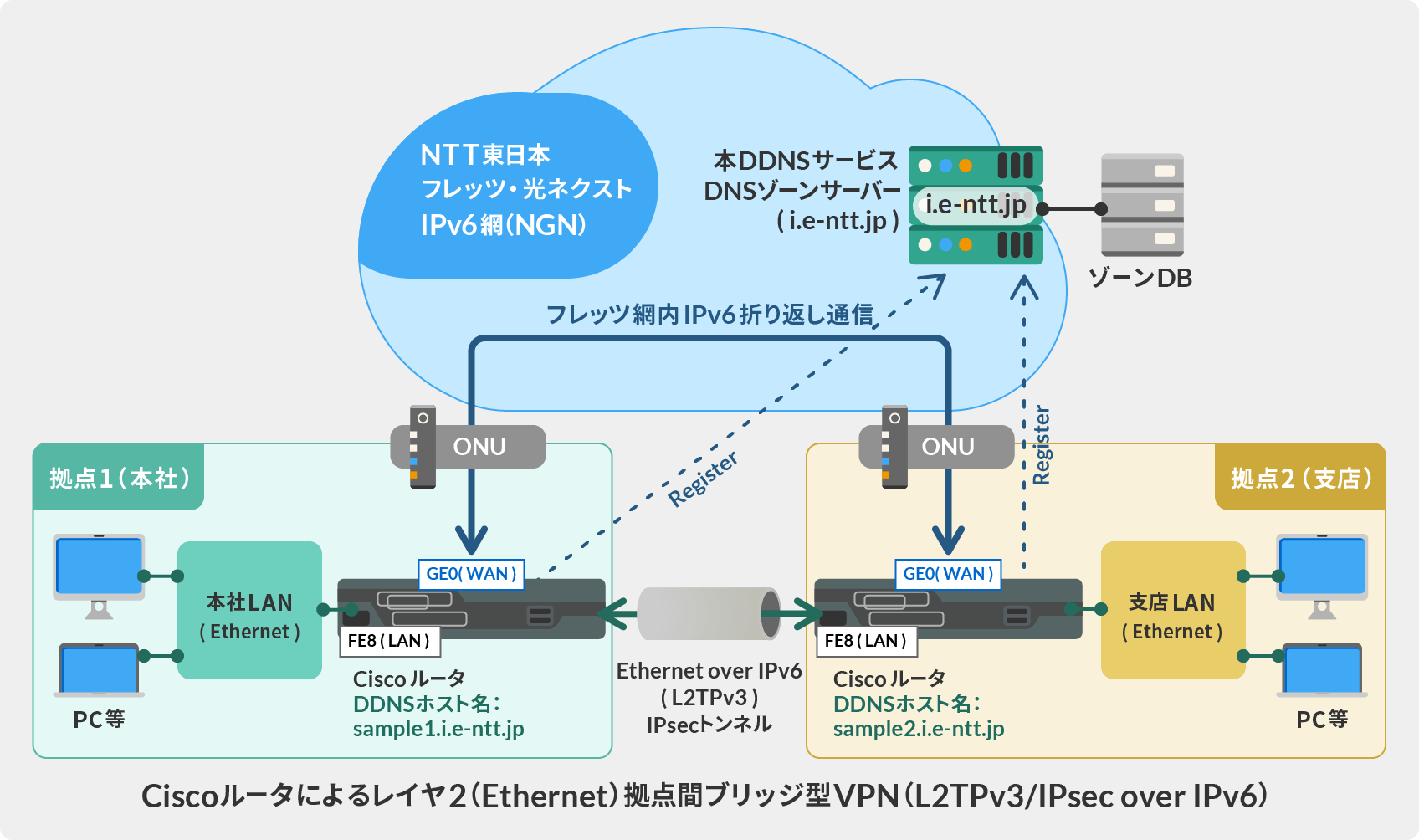

最後に、Cisco ルータに内蔵されている L2TPv3/IPsec VPN 機能を用いて、拠点間で Ethernet over IPv6 トンネルを構築する具体的な設定例を説明します。

ここに記載されている方法を参考にすれば、どなたでも、Cisco ルータおよびフレッツ・光ネクスト回線を用いて、拠点間の高速・低遅延で安定した、かつ IPv6 アドレスの変更を自動追従することができる、仮想的な広域イーサネットを構築できます。

前提条件

- 一般的に、最新の IOS (例: IOS 15.5 など) が動作する任意の Cisco ルータが、本「OPEN IPv6 DDNS for フレッツ・光ネクスト」サービスおよび本サービスを用いた VPN の構築に対応しています。

- ここでは、Cisco ルータの例として「Cisco 892」を使用します。

- WAN 回線としては、すべての拠点で、フレッツ・光ネクスト (IPv6 アドレスおよび DNS サーバー設定が NTT 局内から RA および DHCPv6 により自動的に割り当てられる回線) を利用することを想定しています。

- Cisco ルータの「GigabitEthernet 0」ポートに WAN 回線を、「FastEthernet 8」ポートに LAN 回線を接続することを想定しています。

1. Cisco ルータを本サービスの DDNS ホスト名に関連付ける方法

まず、Cisco ルータを本サービスの DDNS ホスト名に関連付け、Cisco ルータがフレッツ回線または IPv6 インターネットに接続されている場合に、自動的に本サービスの DDNS ホスト名に登録されている IPv6 アドレスが更新されるようにする方法を説明します。この方法を習得すると、以下で別途説明するような VPN 構築以外の目的でCisco ルータとフレッツ・光ネクスト回線 (たとえば、IPv6 経由のスイッチの Ping 監視、SNMP 監視、SSH による遠隔ログインなど) の組み合わせが利用できるようになり、大変便利です。

- すでに DDNS ホスト名は作成されており、以下のようなパラメータとなっているものと仮定します。

- 「sample1.i.e-ntt.jp」という DDNS ホスト名を作成済み。DDNS ホストの新規作成はこちら

- 専用更新ホスト名として「update-0123456789abcdefff.i.e-ntt.jp」が割り当てられているものとする。

すなわち、この「専用更新ホスト名」に任意の IPv6 パケット (ping でもよい) を一定期間ごとに送出することにより、DDNS ホスト名の IPv6 アドレスを更新することができる。

最初に、インターフェイス「GigabitEthernet 0」にフレッツ回線を接続すると自動的に IPv6 アドレスが NTT 収容ビルから割り当てられるように、下記のような設定をする必要があります。

! DNS 名前解決を有効にします。

ip domain-lookup

ip domain timeout 1

ip domain retry 5

! IPv6 ユニキャスト・ルーティングを有効にします。

ipv6 unicast-routing

! Gigabit Ethernet 0 のインターフェイスを有効にし、IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

interface GigabitEthernet 0

no shutdown

no ip address

ipv6 address autoconfig

ipv6 nd autoconfig default-route

ipv6 nd ra suppress all

exit

次に、Cisco ルータに内蔵されているイベントマネージャに、1 分ごとに呼び出されるタスクを追加します。これにより、Cisco ルータが 1 分おきに本 DDNS サービスに対して自己の IPv6 アドレスを更新するためのパケットを送信することができるようになります。

! イベントマネージャに新しいタスクを追加します。

event manager applet OPEN_DDNS_RENEW_SCRIPT

event timer cron name OPEN_DDNS_RENEW_SCRIPT_1 cron-entry "* * * * *"

action 1.0 cli command "enable"

! 以下の部分は、実際に作成された DDNS ホスト名の「更新専用ホスト」名に置き換えてください。

action 1.1 cli command "ping update-0123456789abcdefff.i.e-ntt.jp"

exit

exit

上記が完了したら、Gigabit Ethernet 0 インターフェイスにフレッツ・光ネクスト回線を接続することにより、Cisco ルータの IPv6 アドレスが、事前に作成された DDNS ホスト名に対して、1 分間に 1 回の間隔で、自動的に更新されるようになります。

2. Cisco ルータを用いてフレッツ網内で拠点間 L3-VPN (IPv4 over IPv6, IPsec) を構築する設定例

次に、Cisco ルータに内蔵されている IPsec VPN 機能を用いて、拠点間で IPv4 over IPv6 VPN トンネルを構築する具体的な設定例を説明します。

ここに記載されている方法を参考にすれば、どなたでも、Cisco ルータおよびフレッツ・光ネクスト回線を用いて、拠点間の高速・低遅延で安定した、かつ IPv6 アドレスの変更を自動追従することができる、IP ルーティングベースの VPN 接続を構築できます。

- 一般的に、最新の IOS (例: IOS 15.5 など) が動作する任意の Cisco ルータが、本「OPEN IPv6 DDNS for フレッツ・光ネクスト」サービスおよび本サービスを用いた VPN の構築に対応しています。

- ここでは、Cisco ルータの例として「Cisco 892」を使用します。

- 以下の設定例では、IPsec VPN での認証方式は、事前共有キー (Pre-shared key) とし、事前共有キーの文字列は「cisco」とします。事前共有キーは、任意のものに変更して使用してください。

- WAN 回線としては、すべての拠点で、フレッツ・光ネクスト (IPv6 アドレスおよび DNS サーバー設定が NTT 局内から RA および DHCPv6 により自動的に割り当てられる回線) を利用することを想定しています。

- Cisco ルータの「GigabitEthernet 0」ポートに WAN 回線を、「FastEthernet 8」ポートに LAN 回線を接続することを想定しています。

- 2 つの拠点で、合計 2 台の Cisco ルータを設置するものとします。

すでに DDNS ホスト名は作成されており、以下のようなパラメータとなっているものと仮定します。

- 拠点 1: 「sample1.i.e-ntt.jp」という DDNS 名を作成済み。DDNS ホストの新規作成はこちら

専用更新ホスト名として「update-0123456789abcdefff.i.e-ntt.jp」が割り当てられているものとする。

- 拠点 2: 「sample2.i.e-ntt.jp」という DDNS 名を作成済み。DDNS ホストの新規作成はこちら

(拠点 2 をイニシエータ、拠点 1 をレスポンダとして VPN 接続を行うため、実は拠点 2 の側は DDNS 名を作成しなくても良い。)

- 2 つの拠点のそれぞれの IPv4 ネットワーク間を、IPsec VPN で接続します。この際、2 つの拠点にはそれぞれ以下のような IPv4 ネットワークが接続されているものとします。

- 拠点 1: 「192.168.0.0/24」というネットワークがあるものとします。

本設定例における拠点 1 の Cisco ルータは、拠点 1 のLAN 内では、192.168.0.254 という IP アドレスを持つものとします。本 Cisco ルータがデフォルト・ゲートウェイでない場合は、LAN 内のデフォルト・ゲートウェイとなっている既設ルータ (以下の設定例では、192.168.0.1 がデフォルト・ゲートウェイとなっている既設ルータであることを想定しています) に設定を追加し、拠点 2 の「192.168.10.0/24」という IP サブネットに対して 192.168.0.254 をネクストホップとするスタティック・ルーティング・テーブルを追加するか、または、OSPF や RIP などのダイナミック・ルーティング・プロトコルを使用する必要があります。

- 拠点 2: 「192.168.10.0/24」というネットワークを作成するものとします。

本設定例における拠点 2 の Cisco ルータは、拠点 2 の LAN 内では、192.168.10.254 という IP アドレスを持つものとします。また、拠点 2 の LAN 内の DHCP クライアントに対して、拠点 2 の Cisco ルータは、192.168.10.101 - 192.168.10.200 の範囲内の DHCP プールから、DHCP プロトコルにより IP アドレスを自動配布するものとします。本設定例における拠点 2 の Cisco ルータは、イニシエータとして、拠点 1 の Cisco ルータに IPsec VPN 接続を行います。VPN 接続が完了すると、拠点 2 の Cisco ルータは、「192.168.10.0/24」というネットワークを拠点 1 の Cisco ルータのルーティング・ポリシーに挿入します。これにより、拠点 2 と 拠点 1 との VPN 接続が完了し、LAN 内のクライアント同士は、異なる拠点同士であっても互いに VPN 通信をすることができるようになります。

拠点 1 の Cisco ルータの設定例は、以下のとおりです。工場出荷時の状態から Cisco ルータの電源を投入し、以下のように入力するだけで、VPN 設定が完了します。

! 設定モードに入ります。

enable

configure terminal

! 初期設定を行います。

no logging console

ip classless

ip subnet-zero

ip domain-lookup

ip domain timeout 1

ip domain retry 5

no bba-group pppoe global

no cdp run

ip routing

ip cef

ipv6 unicast-routing

ipv6 cef

! ホスト名を設定します。

hostname sample1

! WAN ポート。IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

interface GigabitEthernet0

no shutdown

no ip address

ipv6 address autoconfig

ipv6 nd autoconfig default-route

ipv6 nd ra suppress all

exit

! LAN ポート。IPv4 アドレスを手動設定します。

interface FastEthernet 8

no shutdown

no ipv6 address

no ip address

ip address 192.168.0.254 255.255.255.0

exit

! 拠点 1 の既設のルータがデフォルト・ゲートウェイとなっていることを想定しています。

ip route 0.0.0.0 0.0.0.0 192.168.0.1 permanent

! ループバックアドレス。

! この 10.255.0.1 というアドレスは、拠点 1 - 2 間で GRE over IPsec トンネルを構築するために仮想的に使用しています。

! 物理ネットワークとは関係性はありません。

interface Loopback0

ip address 10.255.0.1 255.255.255.255

exit

! ここには、拠点 2 のルータに対してプッシュするルーティングテーブルを設定します。

crypto ikev2 authorization policy default

route set interface

route set remote ipv4 0.0.0.0 0.0.0.0

exit

! IPsec VPN 構築時の事前共有キーです。

crypto ikev2 keyring ANY

peer ANY

address ::/0

pre-shared-key cisco

exit

exit

! IPsec VPN の暗号化の設定です。

crypto ipsec transform-set IPSEC_TRANSFORM esp-aes 128 esp-sha-hmac

mode transport require

exit

! IKEv2 のプロファイル設定です。

crypto ikev2 profile FLEX_SERVER_PROF

match identity remote any

! 以下の部分の FQDN は、実際に作成された DDNS ホスト名の FQDN に置き換えてください。

identity local fqdn sample1.i.e-ntt.jp

authentication remote pre-share

authentication local pre-share

keyring local ANY

aaa authorization group psk list IKE_LIST default

virtual-template 1

exit

! IPsec 設定です。

crypto ipsec profile default

set ikev2-profile FLEX_SERVER_PROF

set transform-set IPSEC_TRANSFORM

exit

! VPN トンネルが構築される際のトンネルインターフェイスのテンプレートです。

interface Virtual-Template1 type tunnel

ip unnumbered Loopback0

tunnel mode gre ipv6

tunnel source GigabitEthernet0

tunnel protection ipsec profile default

ip mtu 1414

ip tcp adjust-mss 1374

exit

! 拠点 1 の Cisco ルータの DDNS ホスト名に対する IPv6 アドレスの更新。

event manager applet OPEN_DDNS_RENEW_SCRIPT

event timer cron name OPEN_DDNS_RENEW_SCRIPT_1 cron-entry "* * * * *"

action 1.0 cli command "enable"

! 以下の部分は、実際に作成された DDNS ホスト名の「更新専用ホスト」名に置き換えてください。

action 1.1 cli command "ping update-0123456789abcdefff.i.e-ntt.jp"

exit

exit

拠点 2 の Cisco ルータの設定例は、以下のとおりです。工場出荷時の状態から Cisco ルータの電源を投入し、以下のように入力するだけで、VPN 設定が完了します。

! 設定モードに入ります。

configure terminal

! 初期設定を行います。

no logging console

ip classless

ip subnet-zero

ip domain-lookup

ip domain timeout 1

ip domain retry 5

no bba-group pppoe global

no cdp run

ip routing

ip cef

ipv6 unicast-routing

ipv6 cef

! ホスト名を設定します。

hostname sample2

! WAN ポート。IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

interface GigabitEthernet0

no shutdown

no ip address

ipv6 address autoconfig

ipv6 nd autoconfig default-route

ipv6 nd ra suppress all

exit

! LAN ポート。IPv4 アドレスを手動設定します。

interface FastEthernet 8

no shutdown

no ipv6 address

no ip address

ip address 192.168.10.254 255.255.255.0

exit

! 拠点 2 の LAN 上の DHCP クライアントに対して IP アドレスを自動配布する設定をしてみます。

! (不要であれば削除してください。)

ip dhcp pool DHCP1

default-router 192.168.10.254

dns-server 8.8.8.8

network 192.168.10.0 255.255.255.0

exit

! DHCP IP アドレスプールにおける除外範囲を設定します。

ip dhcp excluded-address 192.168.10.0 192.168.10.100

ip dhcp excluded-address 192.168.10.200 192.168.10.254

! ここには、拠点 1 のルータに対してプッシュするルーティングテーブルを設定します。

crypto ikev2 authorization policy default

route set interface

route set remote ipv4 192.168.10.0 255.255.255.0

exit

! IPsec VPN 構築時の事前共有キーです。

crypto ikev2 keyring ANY

peer ANY

address ::/0

pre-shared-key cisco

exit

exit

! IPsec VPN の暗号化の設定です。

crypto ipsec transform-set IPSEC_TRANSFORM esp-aes 128 esp-sha-hmac

mode transport require

exit

! IKEv2 のプロファイル設定です。

crypto ikev2 profile FLEX_CLIENT_PROF

match identity remote any

! 以下の部分の FQDN は、実際に作成された DDNS ホスト名の FQDN に置き換えてください。

identity local fqdn sample2.i.e-ntt.jp

authentication remote pre-share

authentication local pre-share

aaa authorization group psk list IKE_LIST default

keyring local ANY

exit

! IPsec 設定です。

crypto ipsec profile default

set ikev2-profile FLEX_CLIENT_PROF

set transform-set IPSEC_TRANSFORM

exit

! VPN トンネルが構築される際のトンネルインターフェイスの設定です。

! この 10.255.0.2 というアドレスは、拠点 1 - 2 間で GRE over IPsec トンネルを構築するために仮想的に使用しています。

! 物理ネットワークとは関係性はありません。

interface Tunnel1

ip address 10.255.0.2 255.255.255.255

tunnel mode gre ipv6

tunnel source GigabitEthernet0

tunnel destination dynamic

tunnel protection ipsec profile default

ip mtu 1414

ip tcp adjust-mss 1374

exit

! IKEv2 のプロファイル設定です。

crypto ikev2 client flexvpn IKEV2_CLIENT_PROFILE

client connect Tunnel1

! ここで、接続先である拠点 1 の Cisco ルータの DDNS ホスト名 (FQDN) を指定してください。

peer 1 fqdn sample1.i.e-ntt.jp ipv6

connect auto

exit

! 拠点 1 の Cisco ルータの DDNS ホスト名に対応する IPv6 アドレスを 1 分に 1 回解決します。

! IPv6 アドレスが変化した場合は、IKEv2 のプロファイル設定を更新し、自動的に再接続を試行します。

event manager applet IKEV2_DESTINATION_DNS_UPDATE

event timer cron name IKEV2_DESTINATION_DNS_UPDATE_1 cron-entry "* * * * *"

action 1.0 cli command "enable"

action 1.1 cli command "configure terminal"

action 1.2 cli command "crypto ikev2 client flexvpn IKEV2_CLIENT_PROFILE"

! ここで、接続先である拠点 1 の Cisco ルータの DDNS ホスト名 (FQDN) を指定してください。

action 1.3 cli command "peer 1 fqdn sample1.i.e-ntt.jp ipv6"

exit

exit

3. Cisco ルータを用いてフレッツ網内で拠点間仮想広域イーサネット VPN (Ethernet over IPv6, L2TPv3, IPsec) を構築する設定例

最後に、Cisco ルータに内蔵されている L2TPv3/IPsec VPN 機能を用いて、拠点間で Ethernet over IPv6 トンネルを構築する具体的な設定例を説明します。

ここに記載されている方法を参考にすれば、どなたでも、Cisco ルータおよびフレッツ・光ネクスト回線を用いて、拠点間の高速・低遅延で安定した、かつ IPv6 アドレスの変更を自動追従することができる、仮想的な広域イーサネットを構築できます。

- 一般的に、最新の IOS (例: IOS 15.5 など) が動作する任意の Cisco ルータが、本「OPEN IPv6 DDNS for フレッツ・光ネクスト」サービスおよび本サービスを用いた VPN の構築に対応しています。

- ここでは、Cisco ルータの例として「Cisco 892」を使用します。

- 以下の設定例では、IPsec VPN での認証方式は、事前共有キー (Pre-shared key) とし、事前共有キーの文字列は「cisco」とします。事前共有キーは、任意のものに変更して使用してください。

- WAN 回線としては、すべての拠点で、フレッツ・光ネクスト (IPv6 アドレスおよび DNS サーバー設定が NTT 局内から RA および DHCPv6 により自動的に割り当てられる回線) を利用することを想定しています。

- Cisco ルータの「GigabitEthernet 0」ポートに WAN 回線を、「FastEthernet 8」ポートに LAN 回線を接続することを想定しています。

- 2 つの拠点で、合計 2 台の Cisco ルータを設置するものとします。

すでに DDNS ホスト名は作成されており、以下のようなパラメータとなっているものと仮定します。

- 拠点 1: 「sample1.i.e-ntt.jp」という DDNS 名を作成済み。DDNS ホストの新規作成はこちら

専用更新ホスト名として「update-0123456789abcdefff.i.e-ntt.jp」が割り当てられているものとする。

- 拠点 2: 「sample2.i.e-ntt.jp」という DDNS 名を作成済み。DDNS ホストの新規作成はこちら

(拠点 2 をイニシエータ、拠点 1 をレスポンダとして VPN 接続を行うため、実は拠点 2 の側は DDNS 名を作成しなくても良い。)

- 以下の設定が完了すると、拠点 1 の Cisco ルータと拠点 2 の Cisco ルータとは、いずれも、FastEthernet 0 ポート同士が Ethernet でブリッジ接続されたことになり、任意の Ethernet 装置が相互に通信できるようになります。

拠点 1 の Cisco ルータの設定例は、以下のとおりです。工場出荷時の状態から Cisco ルータの電源を投入し、以下のように入力するだけで、VPN 設定が完了します。

! 設定モードに入ります。

enable

configure terminal

! 初期設定を行います。

no logging console

ip classless

ip subnet-zero

ip domain-lookup

ip domain timeout 1

ip domain retry 5

no bba-group pppoe global

no cdp run

ip routing

ip cef

ipv6 unicast-routing

ipv6 cef

! ホスト名を設定します。

hostname sample1

! WAN ポート。IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

interface GigabitEthernet0

no shutdown

no ip address

ipv6 address autoconfig

ipv6 nd autoconfig default-route

ipv6 nd ra suppress all

exit

! LAN ポート。今回はレイヤ 2 Ethernet (拠点間 Ethernet ブリッジ) を構築するため、LAN ポートに IPv4 アドレスの設定は不要です。

interface FastEthernet 8

no shutdown

no ipv6 address

no ip address

exit

! ループバックアドレス。

! この 10.255.0.1 というアドレスは、拠点 1 - 2 間で GRE over IPsec トンネルを構築するために仮想的に使用しています。

! 物理ネットワークとは関係性はありません。

interface Loopback0

ip address 10.255.0.1 255.255.255.255

exit

! ここには、拠点 2 のルータに対してプッシュするルーティングテーブルを設定します。

! 今回はレイヤ 2 Ethernet (拠点間 Ethernet ブリッジ) を構築するため、

! ルーティングテーブルのプッシュは不要です。

crypto ikev2 authorization policy default

route set interface

exit

! IPsec VPN 構築時の事前共有キーです。

crypto ikev2 keyring ANY

peer ANY

address ::/0

pre-shared-key cisco

exit

exit

! IPsec VPN の暗号化の設定です。

crypto ipsec transform-set IPSEC_TRANSFORM esp-aes 128 esp-sha-hmac

mode transport require

exit

! IKEv2 のプロファイル設定です。

crypto ikev2 profile FLEX_SERVER_PROF

match identity remote any

! 以下の部分の FQDN は、実際に作成された DDNS ホスト名の FQDN に置き換えてください。

identity local fqdn sample1.i.e-ntt.jp

authentication remote pre-share

authentication local pre-share

keyring local ANY

aaa authorization group psk list IKE_LIST default

virtual-template 1

exit

! IPsec 設定です。

crypto ipsec profile default

set ikev2-profile FLEX_SERVER_PROF

set transform-set IPSEC_TRANSFORM

exit

! VPN トンネルが構築される際のトンネルインターフェイスのテンプレートです。

interface Virtual-Template1 type tunnel

ip unnumbered Loopback0

tunnel mode gre ipv6

tunnel source GigabitEthernet0

tunnel protection ipsec profile default

exit

! L2TPv3 トンネルの設定です。

pseudowire-class L2TPv3

encapsulation l2tpv3

ip local interface Virtual-Template 1

exit

! LAN ポートと L2TPv3 トンネルポートとをブリッジ接続します。

! なお、10.255.0.2 という IP アドレスは対向側 Cisco ルータの GRE トンネルを張るための

! 仮想 IPv4 アドレスです。実際の物理ネットワークの通信とは関係ありません。

interface FastEthernet 8

xconnect 10.255.0.2 1 pw-class L2TPv3

bridge-group 1

exit

! 拠点 1 の Cisco ルータの DDNS ホスト名に対する IPv6 アドレスの更新。

event manager applet OPEN_DDNS_RENEW_SCRIPT

event timer cron name OPEN_DDNS_RENEW_SCRIPT_1 cron-entry "* * * * *"

action 1.0 cli command "enable"

! 以下の部分は、実際に作成された DDNS ホスト名の「更新専用ホスト」名に置き換えてください。

action 1.1 cli command "ping update-0123456789abcdefff.i.e-ntt.jp"

exit

exit

拠点 2 の Cisco ルータの設定例は、以下のとおりです。工場出荷時の状態から Cisco ルータの電源を投入し、以下のように入力するだけで、VPN 設定が完了します。

! 設定モードに入ります。

configure terminal

! 初期設定を行います。

no logging console

ip classless

ip subnet-zero

ip domain-lookup

ip domain timeout 1

ip domain retry 5

no bba-group pppoe global

no cdp run

ip routing

ip cef

ipv6 unicast-routing

ipv6 cef

! ホスト名を設定します。

hostname sample2

! WAN ポート。IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

interface GigabitEthernet0

no shutdown

no ip address

ipv6 address autoconfig

ipv6 nd autoconfig default-route

ipv6 nd ra suppress all

exit

! LAN ポート。今回はレイヤ 2 Ethernet (拠点間 Ethernet ブリッジ) を構築するため、LAN ポートに IPv4 アドレスの設定は不要です。

interface FastEthernet 8

no shutdown

no ipv6 address

no ip address

exit

! ここには、拠点 2 のルータに対してプッシュするルーティングテーブルを設定します。

! 今回はレイヤ 2 Ethernet (拠点間 Ethernet ブリッジ) を構築するため、

! ルーティングテーブルのプッシュは不要です。

crypto ikev2 authorization policy default

route set interface

exit

! IPsec VPN 構築時の事前共有キーです。

crypto ikev2 keyring ANY

peer ANY

address ::/0

pre-shared-key cisco

exit

exit

! IPsec VPN の暗号化の設定です。

crypto ipsec transform-set IPSEC_TRANSFORM esp-aes 128 esp-sha-hmac

mode transport require

exit

! IKEv2 のプロファイル設定です。

crypto ikev2 profile FLEX_CLIENT_PROF

match identity remote any

! 以下の部分の FQDN は、実際に作成された DDNS ホスト名の FQDN に置き換えてください。

identity local fqdn sample2.i.e-ntt.jp

authentication remote pre-share

authentication local pre-share

aaa authorization group psk list IKE_LIST default

keyring local ANY

exit

! IPsec 設定です。

crypto ipsec profile default

set ikev2-profile FLEX_CLIENT_PROF

set transform-set IPSEC_TRANSFORM

exit

! VPN トンネルが構築される際のトンネルインターフェイスの設定です。

! この 10.255.0.2 というアドレスは、拠点 1 - 2 間で GRE over IPsec トンネルを構築するために仮想的に使用しています。

! 物理ネットワークとは関係性はありません。

interface Tunnel1

ip address 10.255.0.2 255.255.255.255

tunnel mode gre ipv6

tunnel source GigabitEthernet0

tunnel destination dynamic

tunnel protection ipsec profile default

exit

! L2TPv3 トンネルの設定です。

pseudowire-class L2TPv3

encapsulation l2tpv3

ip local interface Tunnel 1

exit

! LAN ポートと L2TPv3 トンネルポートとをブリッジ接続します。

! なお、10.255.0.1 という IP アドレスは対向側 Cisco ルータの GRE トンネルを張るための

! 仮想 IPv4 アドレスです。実際の物理ネットワークの通信とは関係ありません。

interface FastEthernet 8

xconnect 10.255.0.1 1 pw-class L2TPv3

bridge-group 1

exit

! IKEv2 のプロファイル設定です。

crypto ikev2 client flexvpn IKEV2_CLIENT_PROFILE

client connect Tunnel1

! ここで、接続先である拠点 1 の Cisco ルータの DDNS ホスト名 (FQDN) を指定してください。

peer 1 fqdn sample1.i.e-ntt.jp ipv6

connect auto

exit

! 拠点 1 の Cisco ルータの DDNS ホスト名に対応する IPv6 アドレスを 1 分に 1 回解決します。

! IPv6 アドレスが変化した場合は、IKEv2 のプロファイル設定を更新し、自動的に再接続を試行します。

event manager applet IKEV2_DESTINATION_DNS_UPDATE

event timer cron name IKEV2_DESTINATION_DNS_UPDATE_1 cron-entry "* * * * *"

action 1.0 cli command "enable"

action 1.1 cli command "configure terminal"

action 1.2 cli command "crypto ikev2 client flexvpn IKEV2_CLIENT_PROFILE"

! ここで、接続先である拠点 1 の Cisco ルータの DDNS ホスト名 (FQDN) を指定してください。

action 1.3 cli command "peer 1 fqdn sample1.i.e-ntt.jp ipv6"

exit

exit