このページでは、「IPv6 ダイナミック DNS」サービスを 古河電工 ルータで使用する方法について、以下の 3 つの節に分けて説明します。

まず、古河電工 ルータを本サービスの DDNS ホスト名に関連付け、古河電工 ルータがフレッツ回線または IPv6 インターネットに接続されている場合に、 自動的に本サービスの DDNS ホスト名に登録されている IPv6 アドレスが更新されるようにする方法を説明します。

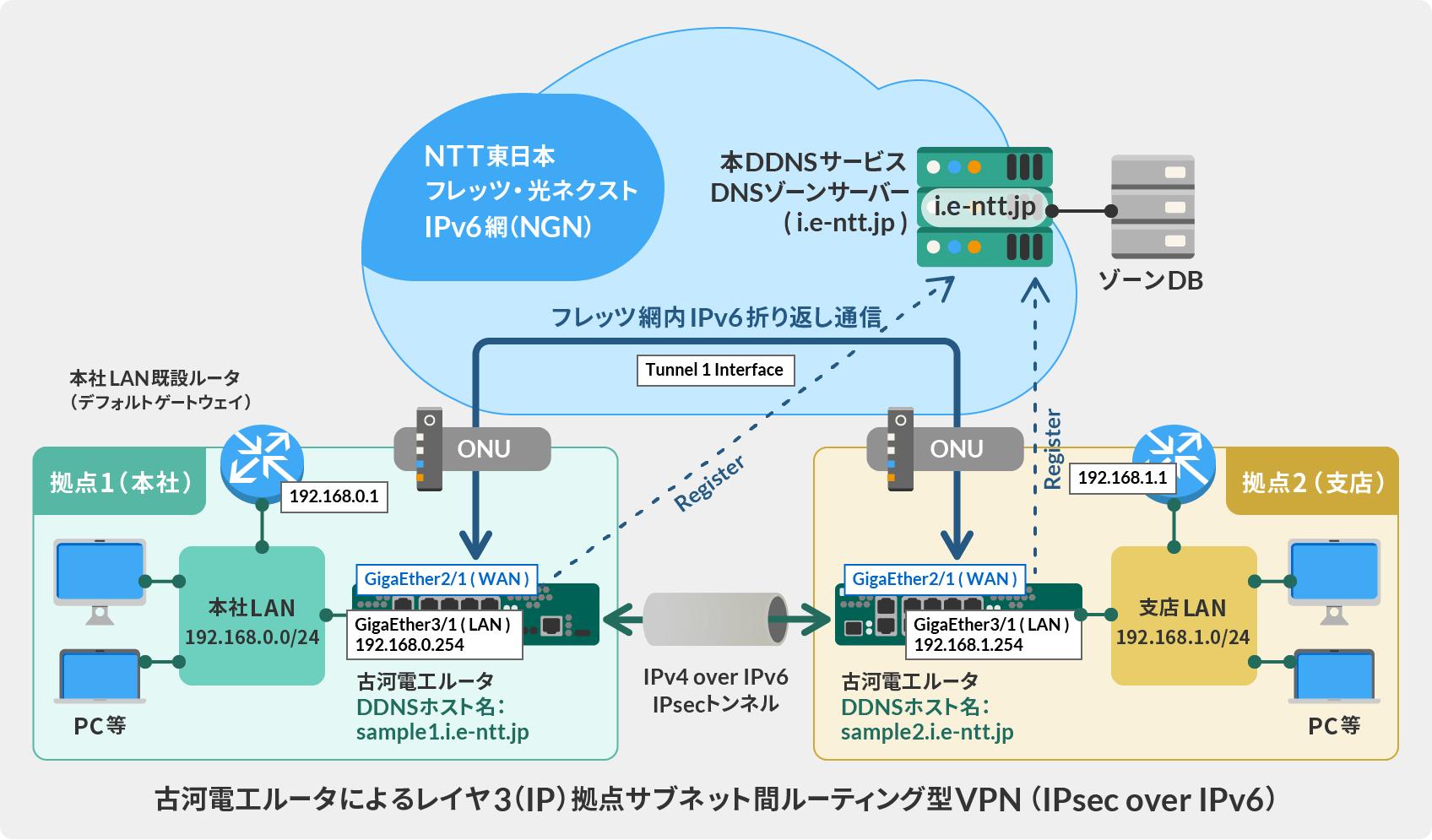

次に、古河電工 ルータに内蔵されている IPsec VPN 機能を用いて、拠点間で IPv4 over IPv6 VPN トンネルを構築する具体的な設定例を説明します。

ここに記載されている方法を参考にすれば、どなたでも、古河電工 ルータおよびフレッツ・光ネクスト回線を用いて、 拠点間の高速・低遅延で安定した、かつ IPv6 アドレスの変更を自動追従することができる、IP ルーティングベースの VPN 接続を構築できます。

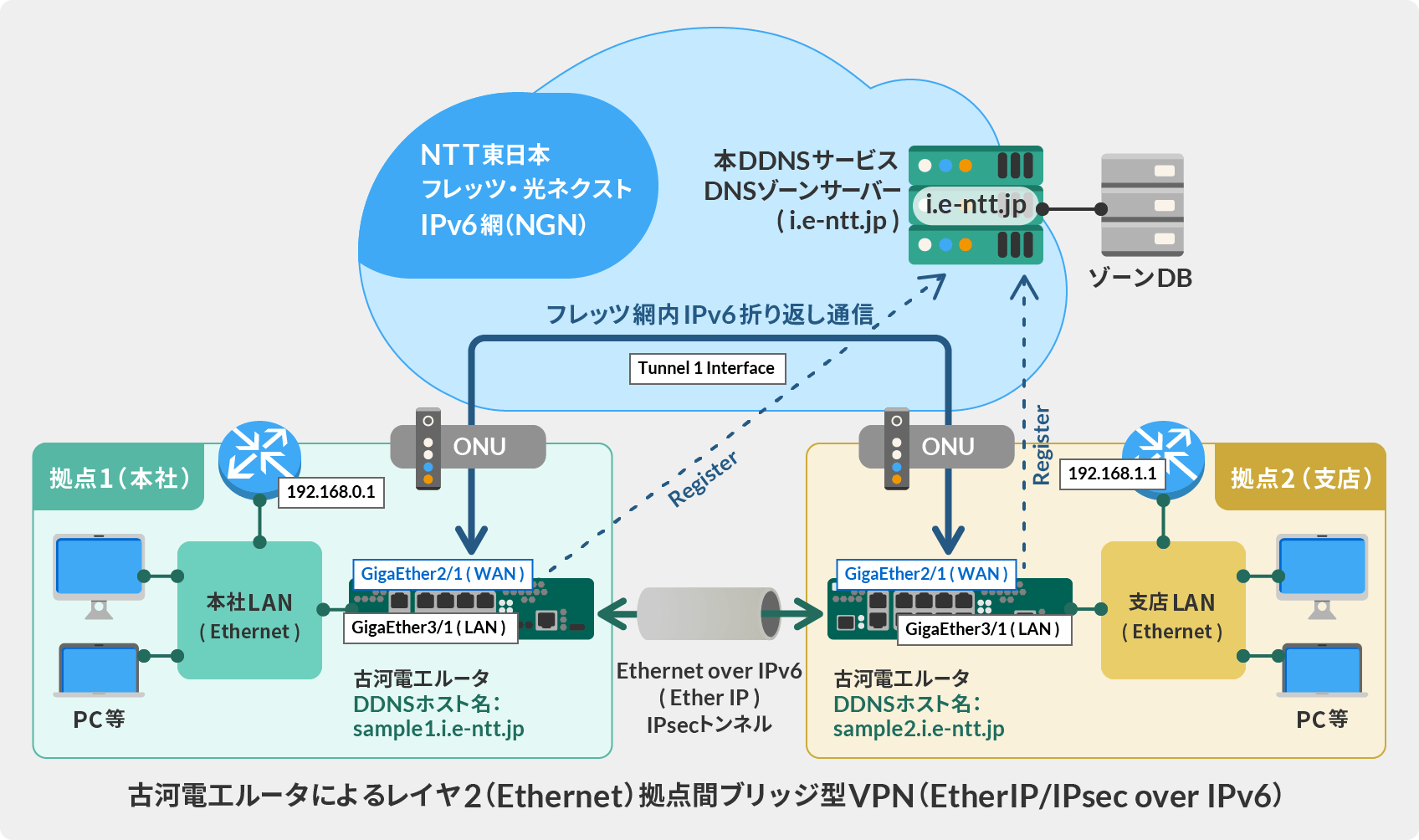

最後に、古河電工 ルータに内蔵されている L2TPv3/IPsec VPN 機能を用いて、拠点間で Ethernet over IPv6 トンネルを構築する具体的な設定例を説明します。 ここに記載されている方法を参考にすれば、どなたでも、古河電工 ルータおよびフレッツ・光ネクスト回線を用いて、 拠点間の高速・低遅延で安定した、 かつ IPv6 アドレスの変更を自動追従することができる、仮想的な広域イーサネットを構築できます。 かつ IPv6 アドレスの変更を自動追従することができる、仮想的な広域イーサネットを構築できます。

前提条件

- 一般的に、最新の FITELnet ファームウェア (例: 古河電工 FITELnet ファームウェア Fシリーズ V01.08(00) など) が動作する任意の 古河電工 ルータが、本「IPv6 ダイナミック DNS」サービスおよび本サービスを用いた VPN の構築に対応しています。

- ここでは、古河電工 ルータの例として「FITELnet F221」を使用します。

- WAN 回線としては、すべての拠点で、フレッツ・光ネクスト (IPv6 アドレスおよび DNS サーバー設定が NTT 局内から RA および DHCPv6 により自動的に割り当てられる回線) を利用することを想定しています。

- 古河電工 ルータの「Gigaethernet 2/1」ポートに WAN 回線を、「Gigaethernet 3/1 および Gigaethernet 1/1 ~ 1/8」ポートに LAN 回線を接続することを想定しています。

- ※ Gigaethernet 1/1 ~ 1/8 と Gigaethernet 2/1 および 3/1 においては L2 の一部機能に差があります。詳細については古河電工HPよりマニュアルをご参照ください。

1. 古河電工 ルータを本サービスの DDNS ホスト名に関連付ける方法

まず、古河電工 ルータを本サービスの DDNS ホスト名に関連付け、古河電工 ルータがフレッツ回線または IPv6 インターネットに接続されている場合に、 自動的に本サービスの DDNS ホスト名に登録されている IPv6 アドレスが更新されるようにする方法を説明します。 この方法を習得すると、以下で別途説明するような VPN 構築以外の目的で古河電工 ルータとフレッツ・光ネクスト回線 (たとえば、IPv6 経由のスイッチの Ping 監視、SNMP 監視、SSH による遠隔ログインなど) の組み合わせが利用できるようになり、大変便利です。

- すでに DDNS ホスト名は作成されており、以下のようなパラメータとなっているものと仮定します。

- 「sample1.i.e-ntt.jp」という DDNS ホスト名を作成済み。DDNS ホストの新規作成はこちら

- 専用更新ホスト名として「update-0123456789abcdefff.i.e-ntt.jp」が割り当てられているものとします。 すなわち、この「専用更新ホスト名」に任意の IPv6 パケットを一定期間ごとに送出することにより、DDNS ホスト名の IPv6 アドレスを更新することができます。

最初に、インターフェイス「GigaEthernet 2/1」にフレッツ回線を接続すると自動的に IPv6 アドレスが NTT 収容ビルから割り当てられるように、下記のような設定をする必要があります。

! DNS 名前解決を有効にします。

ip name-server source-interface port-channel 1

! DNS サーバを指定します

! フレッツ網内のDNSサーバを指定しています、固定設定以外に DHCPv6 で取得する方法もございます。

ip name-server 2404:1a8:7f01:a::3

ip name-server 2404:1a8:7f01:b::3

! GigaEthernet 2/1 のインターフェイスを有効にし、IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

! 論理インタフェースを別途指定しIPアドレスを設定する必要があります。

interface GigaEthernet 2/1

vlan-id 1

channel-group 1

exit

! RA 方式により IPv6 アドレスを設定する場合。

! ※ ひかり電話回線では DHCPv6 にてアドレスを取得する必要があります。

interface Port-channel 1

ipv6 enable

ipv6 address autoconfig

ipv6 nd receive-ra

ipv6 router-lifetime-receive-enable

exit

!

次に、古河電工 ルータに内蔵されている Event機能で、自動的に Ping が実行されるタスクを追加します。 これにより、古河電工 ルータが指定した間隔おきに本 DDNS サービスに対して自己の IPv6 アドレスを更新するためのパケットを送信することができるようになります。

! 新しいイベントアクションを追加します。

event-action 1

description ddns

replay-action on

! 以下の部分は、実際に作成された DDNS ホスト名の「更新専用ホスト」名に置き換えてください。

! この設定では 1分毎 に Ping が実行されます

event ping update-0123456789abcdefff.i.e-ntt.jp repeat 5 timeout 2 event-interval 1

action 1.0 syslog level informational message ddns update success

exit

!

上記が完了したら、GigaEthernet 2/1 インターフェイスにフレッツ・光ネクスト回線を接続することにより、古河電工 ルータの IPv6 アドレスが、事前に作成された DDNS ホスト名に対して自動的に更新されるようになります。

2. 古河電工 ルータを用いてフレッツ網内で拠点間 L3-VPN (IPv4 over IPv6, IPsec) を構築する設定例

次に、古河電工 ルータに内蔵されている IPsec VPN 機能を用いて、拠点間で IPv4 over IPv6 VPN トンネルを構築する具体的な設定例を説明します。 ここに記載されている方法を参考にすれば、どなたでも、古河電工 ルータおよびフレッツ・光ネクスト回線を用いて、 拠点間の高速・低遅延で安定した、かつ IPv6 アドレスの変更を自動追従することができる、IP ルーティングベースの VPN 接続を構築できます。

- 一般的に、最新の FITELnet ファームウェア (例: 古河電工 FITELnet ファームウェア Fシリーズ V01.08(00) など) が動作する任意の 古河電工 ルータが、本「IPv6 ダイナミック DNS」サービスおよび本サービスを用いた VPN の構築に対応しています。

- ここでは、古河電工 ルータの例として「FITELnet F221」を使用します。

- ※ Gigaethernet 1/1 ~ 1/8 と Gigaethernet 2/1 および 3/1 においては L2 の一部機能に差があります。詳細については古河電工HPよりマニュアルをご参照ください。

- 以下の設定例では、IPsec VPN での認証方式は、事前共有キー (Pre-shared key) とし、事前共有キーの文字列は「IPSEC-KEY-STRING」とします。事前共有キーは、任意のものに変更して使用してください。

- WAN 回線としては、すべての拠点で、フレッツ・光ネクスト (IPv6 アドレスおよび DNS サーバー設定が NTT 局内から RA および DHCPv6 により自動的に割り当てられる回線) を利用することを想定しています。

- 古河電工 ルータの「Gigaethernet 2/1」ポートに WAN 回線を、「Gigaethernet 3/1 および Gigaethernet 1/1 ~ 1/8」ポートに LAN 回線を接続することを想定しています。

- 2 つの拠点で、合計 2 台の 古河電工 ルータを設置するものとします。

すでに DDNS ホスト名は作成されており、以下のようなパラメータとなっているものと仮定します。

- 2 つの拠点のそれぞれの IPv4 ネットワーク間を、IPsec VPN で接続します。この際、2 つの拠点にはそれぞれ以下のような IPv4 ネットワークが接続されているものとします。

- 拠点 1: 「192.168.0.0/24, VLAN10」というネットワークがあるものとします。

本設定例における拠点 1 の 古河電工 ルータは、拠点 1 のLAN 内では、192.168.0.254 という IP アドレスを持つものとします。本 古河電工 ルータがデフォルト・ゲートウェイでない場合は、LAN 内のデフォルト・ゲートウェイとなっている既設ルータ (以下の設定例では、192.168.0.1 がデフォルト・ゲートウェイとなっている既設ルータであることを想定しています) に設定を追加し、 拠点 2 の「192.168.1.0/24 および 192.168.255.252/30」という IP サブネットに対して 192.168.0.254 をネクストホップとするスタティック・ルーティング・テーブルを追加するか、または、OSPF や RIP などのダイナミック・ルーティング・プロトコルを使用する必要があります。

- 拠点 2: 「192.168.1.0/24, VLAN20」というネットワークがあるものとします。

本設定例における拠点 2 の 古河電工 ルータは、拠点 2 の LAN 内では、192.168.1.254 という IP アドレスを持つものとします。本 古河電工 ルータがデフォルト・ゲートウェイでない場合は、LAN 内のデフォルト・ゲートウェイとなっている既設ルータ (以下の設定例では、192.168.1.1 がデフォルト・ゲートウェイとなっている既設ルータであることを想定しています) に設定を追加し、 拠点 1 の「192.168.0.0/24 および 192.168.255.252/30」という IP サブネットに対して 192.168.1.254 をネクストホップとするスタティック・ルーティング・テーブルを追加するか、または、OSPF や RIP などのダイナミック・ルーティング・プロトコルを使用する必要があります。

拠点 1 の 古河電工 ルータ (以下の例は F221 を想定しています) の設定例は、以下のとおりです。工場出荷時の状態から 古河電工 ルータの電源を投入し、以下のように入力するだけで、VPN 設定が完了します。

! 設定モードに入ります。

enable

configure terminal

! 初期設定を行います。

auto config save enable

logging level informational

aaa authentication login default local

aaa authentication enable default enable

clock timezone JST 09:00

! ホスト名を設定します。

hostname sample1

! DNS 名前解決を有効にします。

ip name-server source-interface port-channel 1

! DNS サーバを指定します

! フレッツ網内のDNSサーバを指定しています、固定設定以外に DHCPv6 で取得する方法もございます。

ip name-server 2404:1a8:7f01:a::3

ip name-server 2404:1a8:7f01:b::3

! 新しいイベントアクションを追加します。

event-action 1

description ddns

replay-action on

! 以下の部分は、実際に作成された DDNS ホスト名の「更新専用ホスト」名に置き換えてください。

! この設定では 1分毎 に Ping が実行されます

event ping update-0123456789abcdefff.i.e-ntt.jp repeat 5 timeout 2 event-interval 1

action 1.0 syslog level informational message ddns update success

exit

! GigaEthernet 2/1 のインターフェイスを有効にし、IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

! 論理インタフェースを別途指定しIPアドレスを設定する必要があります。

interface GigaEthernet 2/1

vlan-id 1

channel-group 1

exit

! RA 方式により IPv6 アドレスを設定する場合。

! ※ ひかり電話回線では DHCPv6 にてアドレスを取得する必要があります。

interface Port-channel 1

ipv6 enable

ipv6 address autoconfig

ipv6 nd receive-ra

ipv6 router-lifetime-receive-enable

exit

interface GigaEthernet 3/1

vlan-id 10

bridge-group 10

channel-group 2

exit

! LAN 側IFの設定をします。

interface Port-channel 2

ip address 192.168.0.254/24

exit

!

! 拠点 1 の既設のルータがデフォルト・ゲートウェイとなっていることを想定しています。

ip route 0.0.0.0/0 192.168.0.1

! 拠点 2 のネットワーク宛の経路を手動設定します。

ip route 192.168.1.0/24 255.255.255.0 tunnel 1

! IPsec VPN 構築時の事前共有キーです。hostname 項目には必ずトンネル対向のFQNDを記載してください。

! 以下の部分の FQDN は、実際に作成された DDNS ホスト名の FQDN に置き換えてください。

crypto isakmp policy ISAKMP-POLICY

authentication pre-share

encryption aes

encryption-keysize aes 256 256 256

group 14

lifetime 86400

hash sha-256

initiate-mode aggressive

exit

!

crypto isakmp profile ISAKMP-PROF

match identity user NTTDDNS

local-address source-interface port-channel 1

self-identity user-fqdn NTTDDNS

set isakmp-policy ISAKMP-POLICY

set ipsec-policy IPSEC-POLICY

set peer domain sample2.i.e-ntt.jp v6

ike-version 1

local-key IPSEC-KEY-STRING

exit

!

crypto ipsec policy IPSEC-POLICYY

set pfs group14

set security-association lifetime seconds 28800

set security-association transform-keysize aes 256 256 256

set security-association transform esp-aes esp-sha-hmac

set mtu 1454

set ip df-bit 0

set ip fragment post

exit

!

crypto ipsec selector SELECTOR

src 1 ipv4 any

dst 1 ipv4 any

exit

!

crypto map NTTDDNS ipsec-isakmp

match address SELECTOR

set isakmp-profile ISAKMP-PROF

exit

!

! 古河電工ルータでは IPsec VPN 構築時に FQDN を指定する場合、本体で設定した DNS サーバとは別に、VPN接続時に利用する DNS サーバを設定する必要があります。

crypto ip name-server 2404:1a8:7f01:a::3

crypto ip name-server 2404:1a8:7f01:b::3

! VPN トンネルが構築される際のトンネルインターフェイスのテンプレートです。

! 古河電工ルータでは IPSEC MAP とのマッピングのみを行います。

interface Tunnel 1

tunnel mode ipsec map NTTDDNS

!

拠点 2 の 古河電工 ルータには、上記の設定のうちIPアドレス等のパラメータを拠点1とした設定を投入してください。

拠点 2 の 古河電工 ルータ (以下の例は F221 を想定しています) の設定例は、以下のとおりです。工場出荷時の状態から 古河電工 ルータの電源を投入し、以下のように入力するだけで、VPN 設定が完了します。

! 設定モードに入ります。

enable

configure terminal

! 初期設定を行います。

auto config save enable

logging level informational

aaa authentication login default local

aaa authentication enable default enable

clock timezone JST 09:00

! ホスト名を設定します。

hostname sample2

! DNS 名前解決を有効にします。

ip name-server source-interface port-channel 1

! DNS サーバを指定します

! フレッツ網内のDNSサーバを指定しています、固定設定以外に DHCPv6 で取得する方法もございます。

ip name-server 2404:1a8:7f01:a::3

ip name-server 2404:1a8:7f01:b::3

! 新しいイベントアクションを追加します。

event-action 1

description ddns

replay-action on

! 以下の部分は、実際に作成された DDNS ホスト名の「更新専用ホスト」名に置き換えてください。

! この設定では 1分毎 に Ping が実行されます

event ping update-0123456789abcdefff.i.e-ntt.jp repeat 5 timeout 2 event-interval 1

action 1.0 syslog level informational message ddns update success

exit

! GigaEthernet 2/1 のインターフェイスを有効にし、IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

! 論理インタフェースを別途指定しIPアドレスを設定する必要があります。

interface GigaEthernet 2/1

vlan-id 1

channel-group 1

exit

! RA 方式により IPv6 アドレスを設定する場合。

! ※ ひかり電話回線では DHCPv6 にてアドレスを取得する必要があります。

interface Port-channel 1

ipv6 enable

ipv6 address autoconfig

ipv6 nd receive-ra

ipv6 router-lifetime-receive-enable

exit

interface GigaEthernet 3/1

vlan-id 20

bridge-group 10

channel-group 2

exit

! LAN 側IFの設定をします。

interface Port-channel 2

ip address 192.168.1.254/24

exit

!

! 拠点 2 の既設のルータがデフォルト・ゲートウェイとなっていることを想定しています。

ip route 0.0.0.0/0 192.168.1.1

! 拠点 1 のネットワーク宛の経路を手動設定します。

ip route 192.168.0.0/24 255.255.255.0 tunnel 1

! IPsec VPN 構築時の事前共有キーです。hostname 項目には必ずトンネル対向のFQNDを記載してください。

! 以下の部分の FQDN は、実際に作成された DDNS ホスト名の FQDN に置き換えてください。

crypto isakmp policy ISAKMP-POLICY

authentication pre-share

encryption aes

encryption-keysize aes 256 256 256

group 14

lifetime 86400

hash sha-256

initiate-mode aggressive

exit

!

crypto isakmp profile ISAKMP-PROF

match identity user NTTDDNS

local-address source-interface port-channel 1

self-identity user-fqdn NTTDDNS

set isakmp-policy ISAKMP-POLICY

set ipsec-policy IPSEC-POLICY

set peer domain sample1.i.e-ntt.jp v6

ike-version 1

local-key IPSEC-KEY-STRING

exit

!

crypto ipsec policy IPSEC-POLICYY

set pfs group14

set security-association lifetime seconds 28800

set security-association transform-keysize aes 256 256 256

set security-association transform esp-aes esp-sha-hmac

set mtu 1454

set ip df-bit 0

set ip fragment post

exit

!

crypto ipsec selector SELECTOR

src 1 ipv4 any

dst 1 ipv4 any

exit

!

crypto map NTTDDNS ipsec-isakmp

match address SELECTOR

set isakmp-profile ISAKMP-PROF

exit

!

! 古河電工ルータでは IPsec VPN 構築時に FQDN を指定する場合、本体で設定した DNS サーバとは別に、VPN接続時に利用する DNS サーバを設定する必要があります。

crypto ip name-server 2404:1a8:7f01:a::3

crypto ip name-server 2404:1a8:7f01:b::3

! VPN トンネルが構築される際のトンネルインターフェイスのテンプレートです。

! 古河電工ルータでは IPSEC MAP とのマッピングのみを行います。

interface Tunnel 1

tunnel mode ipsec map NTTDDNS

!

3. 古河電工 ルータを用いてフレッツ網内で拠点間仮想広域イーサネット VPN (Ethernet over IPv6, EtherIP, IPsec) を構築する設定例

最後に、古河電工 ルータに内蔵されている EtherIP/IPsec VPN 機能を用いて、拠点間で Ethernet over IPv6 トンネルを構築する具体的な設定例を説明します。 ここに記載されている方法を参考にすれば、どなたでも、古河電工 ルータおよびフレッツ・光ネクスト回線を用いて、拠点間の高速・低遅延で安定した、 かつ IPv6 アドレスの変更を自動追従することができる、仮想的な広域イーサネットを構築できます。

- 一般的に、最新の FITELnet ファームウェア (例: 古河電工 FITELnet ファームウェア Fシリーズ V01.08(00) など) が動作する任意の 古河電工 ルータが、本「IPv6 ダイナミック DNS」サービスおよび本サービスを用いた VPN の構築に対応しています。

- ここでは、古河電工 ルータの例として「FITELnet F221」を使用します。

- ※ Gigaethernet 1/1 ~ 1/8 と Gigaethernet 2/1 および 3/1 においては L2 の一部機能に差があります。詳細については古河電工HPよりマニュアルをご参照ください。

- 以下の設定例では、IPsec VPN での認証方式は、事前共有キー (Pre-shared key) とし、事前共有キーの文字列は「IPSEC-KEY-STRING」とします。事前共有キーは、任意のものに変更して使用してください。

- WAN 回線としては、すべての拠点で、フレッツ・光ネクスト (IPv6 アドレスおよび DNS サーバー設定が NTT 局内から RA および DHCPv6 により自動的に割り当てられる回線) を利用することを想定しています。

- 古河電工 ルータの「Gigaethernet 2/1」ポートに WAN 回線を、「Gigaethernet 3/1 および Gigaethernet 1/1 ~ 1/8」ポートに LAN 回線を接続することを想定しています。

- 2 つの拠点で、合計 2 台の 古河電工 ルータを設置するものとします。

すでに DDNS ホスト名は作成されており、以下のようなパラメータとなっているものと仮定します。

- 以下の設定が完了すると、拠点 1 の 古河電工 ルータと拠点 2 の 古河電工 ルータとは、いずれも、「GigaEthernet 3/1」ポート同士が Ethernet でブリッジ接続されたことになり、任意の Ethernet 装置が相互に通信できるようになります。

- ※ VLAN ID を 古河電工 ルータ 側で解釈せずトンネルさせるためには vlan-id any を IF に設定する必要となります。

- ※ vlan-id any 設定は利用できる IF に制約があります、詳しくはマニュアルをご覧ください。

拠点 1 の 古河電工 ルータ (以下の例は F221 を想定しています) の設定例は、以下のとおりです。工場出荷時の状態から 古河電工 ルータの電源を投入し、以下のように入力するだけで、VPN 設定が完了します。

他社のルータと異なり、トンネルIFを2つ定義する工夫が必要となります。

! 設定モードに入ります。

enable

configure terminal

! 初期設定を行います。

auto config save enable

logging level informational

aaa authentication login default local

aaa authentication enable default enable

clock timezone JST 09:00

! ホスト名を設定します。

hostname sample1

! DNS 名前解決を有効にします。

ip name-server source-interface port-channel 1

! DNS サーバを指定します

! フレッツ網内のDNSサーバを指定しています、固定設定以外に DHCPv6 で取得する方法もございます。

ip name-server 2404:1a8:7f01:a::3

ip name-server 2404:1a8:7f01:b::3

! 新しいイベントアクションを追加します。

event-action 1

description ddns

replay-action on

! 以下の部分は、実際に作成された DDNS ホスト名の「更新専用ホスト」名に置き換えてください。

! この設定では 1分毎 に Ping が実行されます

event ping update-0123456789abcdefff.i.e-ntt.jp repeat 5 timeout 2 event-interval 1

action 1.0 syslog level informational message ddns update success

exit

! GigaEthernet 2/1 のインターフェイスを有効にし、IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

! 論理インタフェースを別途指定しIPアドレスを設定する必要があります。

interface GigaEthernet 2/1

vlan-id 1

channel-group 1

exit

! RA 方式により IPv6 アドレスを設定する場合。

! ※ ひかり電話回線では DHCPv6 にてアドレスを取得する必要があります。

interface Port-channel 1

ipv6 enable

ipv6 address autoconfig

ipv6 nd receive-ra

ipv6 router-lifetime-receive-enable

exit

! GigaEthernet 3/1 のインターフェイスを有効にし、EtherIPでブリッジする設定をします。

! Tagged VLANを収容(Tagged VLANをトンネル)する場合は、 vlan-id any の設定が必要になります。その場合、GigaEthernet 1のIFを利用してください。

interface GigaEthernet 3/1

vlan-id 2

bridge-group 2

exit

!

! 拠点 1 の既設のルータがデフォルト・ゲートウェイとなっていることを想定しています。

ip route 0.0.0.0/0 192.168.0.1

! IPsec VPN 構築時の事前共有キーです。hostname 項目には必ずトンネル対向のFQNDを記載してください。

! 以下の部分の FQDN は、実際に作成された DDNS ホスト名の FQDN に置き換えてください。

crypto isakmp policy ISAKMP-POLICY

authentication pre-share

encryption aes

encryption-keysize aes 256 256 256

group 14

lifetime 86400

hash sha-256

initiate-mode aggressive

exit

!

crypto isakmp profile ISAKMP-PROF

match identity user NTTDDNS

local-address source-interface port-channel 1

self-identity user-fqdn NTTDDNS

set isakmp-policy ISAKMP-POLICY

set ipsec-policy IPSEC-POLICY

set peer domain sample2.i.e-ntt.jp v6

ike-version 1

local-key IPSEC-KEY-STRING

exit

!

crypto ipsec policy IPSEC-POLICYY

set pfs group14

set security-association lifetime seconds 28800

set security-association transform-keysize aes 256 256 256

set security-association transform esp-aes esp-sha-hmac

set mtu 1454

set ip df-bit 0

set ip fragment post

exit

!

crypto ipsec selector SELECTOR

src 1 ipv4 any

dst 1 ipv4 any

exit

!

crypto map NTTDDNS ipsec-isakmp

match address SELECTOR

set isakmp-profile ISAKMP-PROF

exit

!

! 古河電工ルータでは IPsec VPN 構築時に FQDN を指定する場合、本体で設定した DNS サーバとは別に、VPN接続時に利用する DNS サーバを設定する必要があります。

crypto ip name-server 2404:1a8:7f01:a::3

crypto ip name-server 2404:1a8:7f01:b::3

! VPN トンネルが構築される際のトンネルインターフェイスのテンプレートです。

! 古河電工ルータでは IPSEC MAP とのマッピングのみを行います。

interface Tunnel 1

tunnel mode ipsec map NTTDDNS

!

! EtherIP トンネルに利用する LoopBack IF を定義します。

interface Loopback 1

ip address 10.0.0.1

!

! 対向装置の LoopBack IF 宛の経路を設定します。

ip route 10.0.0.2 255.255.255.255 tunnel 1

! EtherIP トンネルが構築される際のトンネルインターフェイスのテンプレートです。

! 古河電工ルータではトンネルプロファイルとのマッピングおよび bridge-group の設定を行います。

interface Tunnel 2

tunnel mode ether-ip tunnel-profile ETHERIP-PROF

bridge-group 2

!

! EtherIP トンネルプロファイルです。

ether-ip tunnel-profile ETHERIP-PROF

tunnel source 10.0.0.2

tunnel destination 10.0.0.1

!

拠点 2 の 古河電工 ルータ (以下の例は F221 を想定しています) の設定例は、以下のとおりです。工場出荷時の状態から 古河電工 ルータの電源を投入し、以下のように入力するだけで、VPN 設定が完了します。

! 設定モードに入ります。

enable

configure terminal

! 初期設定を行います。

auto config save enable

logging level informational

aaa authentication login default local

aaa authentication enable default enable

clock timezone JST 09:00

! ホスト名を設定します。

hostname sample2

! DNS 名前解決を有効にします。

ip name-server source-interface port-channel 1

! DNS サーバを指定します

! フレッツ網内のDNSサーバを指定しています、固定設定以外に DHCPv6 で取得する方法もございます。

ip name-server 2404:1a8:7f01:a::3

ip name-server 2404:1a8:7f01:b::3

! 新しいイベントアクションを追加します。

event-action 1

description ddns

replay-action on

! 以下の部分は、実際に作成された DDNS ホスト名の「更新専用ホスト」名に置き換えてください。

! この設定では 1分毎 に Ping が実行されます

event ping update-0123456789abcdefff.i.e-ntt.jp repeat 5 timeout 2 event-interval 1

action 1.0 syslog level informational message ddns update success

exit

! GigaEthernet 2/1 のインターフェイスを有効にし、IPv6 アドレスを自動的に NTT フレッツ・光ネクストの局内装置から取得するようにします。

! 論理インタフェースを別途指定しIPアドレスを設定する必要があります。

interface GigaEthernet 2/1

vlan-id 1

channel-group 1

exit

! RA 方式により IPv6 アドレスを設定する場合。

! ※ ひかり電話回線では DHCPv6 にてアドレスを取得する必要があります。

interface Port-channel 1

ipv6 enable

ipv6 address autoconfig

ipv6 nd receive-ra

ipv6 router-lifetime-receive-enable

exit

! GigaEthernet 3/1 のインターフェイスを有効にし、EtherIPでブリッジする設定をします。

! Tagged VLANを収容(Tagged VLANをトンネル)する場合は、 vlan-id any の設定が必要になります。その場合、GigaEthernet 1のIFを利用してください。

interface GigaEthernet 3/1

vlan-id 2

bridge-group 2

exit

!

! 拠点 1 の既設のルータがデフォルト・ゲートウェイとなっていることを想定しています。

ip route 0.0.0.0/0 192.168.1.1

! IPsec VPN 構築時の事前共有キーです。hostname 項目には必ずトンネル対向のFQNDを記載してください。

! 以下の部分の FQDN は、実際に作成された DDNS ホスト名の FQDN に置き換えてください。

crypto isakmp policy ISAKMP-POLICY

authentication pre-share

encryption aes

encryption-keysize aes 256 256 256

group 14

lifetime 86400

hash sha-256

initiate-mode aggressive

exit

!

crypto isakmp profile ISAKMP-PROF

match identity user NTTDDNS

local-address source-interface port-channel 1

self-identity user-fqdn NTTDDNS

set isakmp-policy ISAKMP-POLICY

set ipsec-policy IPSEC-POLICY

set peer domain sample1.i.e-ntt.jp v6

ike-version 1

local-key IPSEC-KEY-STRING

exit

!

crypto ipsec policy IPSEC-POLICYY

set pfs group14

set security-association lifetime seconds 28800

set security-association transform-keysize aes 256 256 256

set security-association transform esp-aes esp-sha-hmac

set mtu 1454

set ip df-bit 0

set ip fragment post

exit

!

crypto ipsec selector SELECTOR

src 1 ipv4 any

dst 1 ipv4 any

exit

!

crypto map NTTDDNS ipsec-isakmp

match address SELECTOR

set isakmp-profile ISAKMP-PROF

exit

!

! 古河電工ルータでは IPsec VPN 構築時に FQDN を指定する場合、本体で設定した DNS サーバとは別に、VPN接続時に利用する DNS サーバを設定する必要があります。

crypto ip name-server 2404:1a8:7f01:a::3

crypto ip name-server 2404:1a8:7f01:b::3

! VPN トンネルが構築される際のトンネルインターフェイスのテンプレートです。

! 古河電工ルータでは IPSEC MAP とのマッピングのみを行います。

interface Tunnel 1

tunnel mode ipsec map NTTDDNS

!

! EtherIP トンネルに利用する LoopBack IF を定義します。

interface Loopback 1

ip address 10.0.0.2

!

! 対向装置の LoopBack IF 宛の経路を設定します。

ip route 10.0.0.1 255.255.255.255 tunnel 1

! EtherIP トンネルが構築される際のトンネルインターフェイスのテンプレートです。

! 古河電工ルータではトンネルプロファイルとのマッピングおよび bridge-group の設定を行います。

interface Tunnel 2

tunnel mode ether-ip tunnel-profile ETHERIP-PROF

bridge-group 2

!

! EtherIP トンネルプロファイルです。

ether-ip tunnel-profile ETHERIP-PROF

tunnel source 10.0.0.2

tunnel destination 10.0.0.1

!